İçindekiler

E-posta iletişiminin şirketler için kritik bir rol oynadığı günümüzde, veri güvenliği ve gizliliği de aynı oranda önem kazanmıştır. Microsoft’un Exchange Server 2019’u, bu ihtiyaçları karşılamak üzere geliştirilmiş güçlü güvenlik özellikleri ile donatılmıştır. Bu makalede, veri güvenliğinizi maksimize etmek için HSTS (HTTP Strict Transport Security) yapılandırmasını nasıl etkinleştireceğinizi detaylıca anlatacağız.

Aslında HSTS yapılandırılmasını çok uzun zamandır kullanıyorum ve projelerimde de kullanmaya çalışıyorum. (Pentestler de karşımıza çıkıyor) Geçtiğimiz haftalarda Microsoft tarafından HSTS için anons yapıldı ve Exchange Server‘da kullanabilirsiniz denildi.

HSTS Nedir?

HSTS, web sitelerini (Exchange Server söz konusu olduğunda OWA veya ECP’yi) man-in-the-middle saldırılarına, örneğin protokol düşürme saldırılarına ve çerez kaçırma saldırılarına karşı korumayı amaçlayan bir politika mekanizmasıdır. Bu, RFC 6797’de tanımlanan yaygın olarak desteklenen bir standarttır.

Microsoft Exchange Server’da HSTS’nin uygulanması, potansiyel saldırılara karşı güvenlik önlemlerini güçlendirmede önemli bir adım öne taşımaktadır. Bu, özellikle Exchange Server için web tabanlı arayüzler olan Outlook Web App (OWA) veya Exchange Control Panel (ECP) gibi hizmetler için yararlıdır ve bu tür saldırılara karşı duyarlıdır.

HSTS ile bu hizmetler şimdi daha sağlam bir güvenlik politikası uygulayabilir, saldırganların güvensiz bağlantılar veya sertifika hataları nedeniyle oluşabilecek potansiyel zafiyetleri sömürmesini çok daha zor hale getirir.

Microsoft Exchange Server’ları yöneten kullanıcılar, güvenlik en iyi uygulamalarının bir parçası olarak HSTS’yi etkinleştirmeyi düşünmelidir. Microsoft, Exchange Server 2016 ve 2019’da HSTS’yi yapılandırmak için gereken adımları açıklayan bir belge yayınlamıştır, bu da yöneticilerin bu önemli güvenlik özelliğini uygulamasını kolaylaştırır.

Sonuç olarak, Microsoft Exchange Server’a HSTS desteğinin eklenmesi, daha güvenli ve daha güvenli bir e-posta ortamına katkıda bulunan memnuniyet verici bir gelişmedir.

Eğer bir saldırgan bir protokol düşürme saldırısı veya bir man-in-the-middle saldırısı yapmaya çalışırsa, tarayıcı HSTS politikasının ihlal edildiğini algılayacak ve bağlantıyı iptal edecektir.

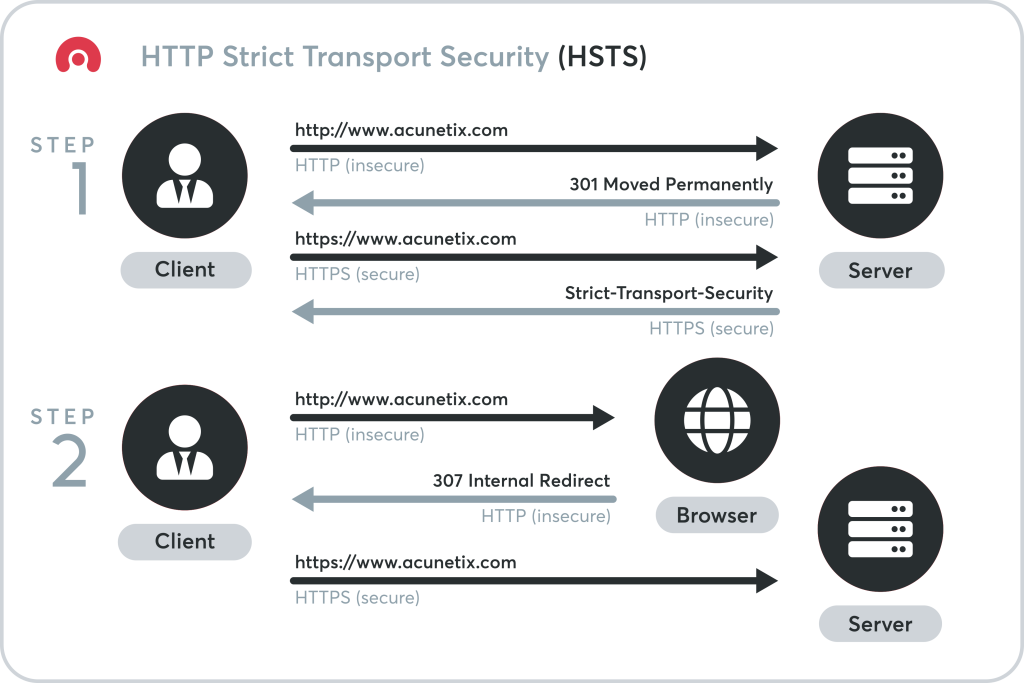

HTTP Strict Transport Security (HSTS), web güvenliği için tasarlanmış bir özelliktir. Bu, web tarayıcılarına ve uygulamalarına, sadece güvenli HTTP protokolü olan HTTPS üzerinden bağlantı yapmalarını söyler. Bu, kullanıcıların ya da uygulamaların yanlışlıkla ya da zorla güvensiz bağlantılar kurmasını engeller.

HSTS, bir web sunucusunun HTTP başlık alanına eklenen bir yanıt başlığı ile uygulanır. Bu başlık, bir kullanıcının veya uygulamanın bu sunucuyla ne kadar süre boyunca sadece HTTPS üzerinden iletişim kurması gerektiğini belirtir. Eğer bu süre zarfında kullanıcı bu siteye HTTP üzerinden erişmeye çalışırsa, tarayıcı otomatik olarak HTTPS’ye yönlendirme yapar.

Ayrıca, HSTS’nin bir diğer güçlü yanı da sertifika hatalarını tolere etmemesidir. Yani, eğer bir web sitesinin SSL sertifikası hatalıysa, HSTS aktif olduğunda tarayıcı kullanıcıya herhangi bir uyarı göstermeden doğrudan bağlantıyı reddeder. Bu özellik, kullanıcıları ortadaki adam saldırılarından korur.

Özetlemek gerekirse, HSTS, kullanıcıların ve uygulamaların güvensiz protokoller üzerinden bilgi paylaşmasını önleyerek web’in genel güvenliğini artırır. Bu, özellikle hassas bilgilerin paylaşıldığı web siteleri için kritik bir öneme sahiptir

Görsel Acunetix’e aittir.

Exchange Server 2016 ve 2019 Sürümlerinde HSTS Nasıl Yapılandırılır?

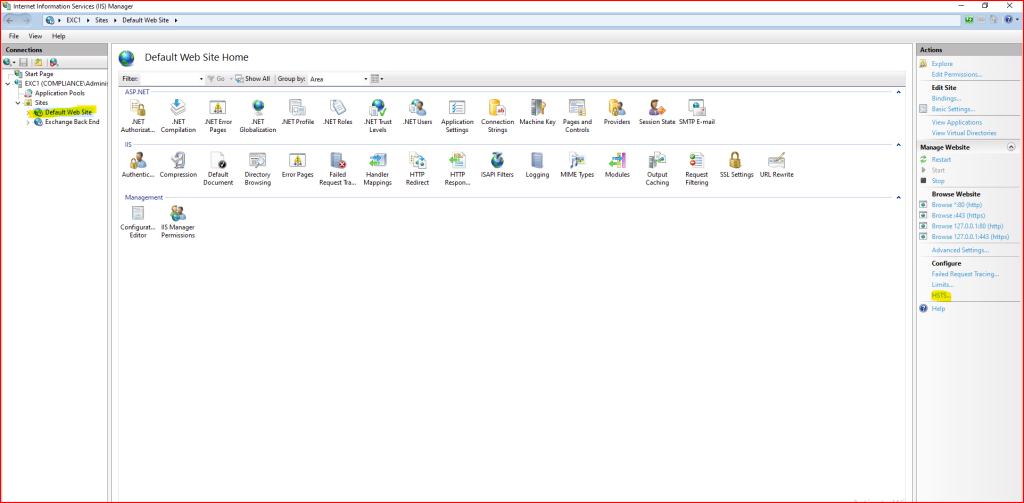

HSTS yapılandırmasını IIS (inetmgr) üzerinden yapmamız gerekmektedir.

Öncelikle Exchange Server sunucusu üzerinden Internet Information Services (IIS - inetmgr) açıyoruz.

IIS üzerinde Default Web Site üzerinde işlem yapmamız gerekmektedir.

Inetmgr - Default Web Site içerisinde sol bölümde bulunan Actions sekmesi içerisinde HSTS bölümüne geliyoruz.

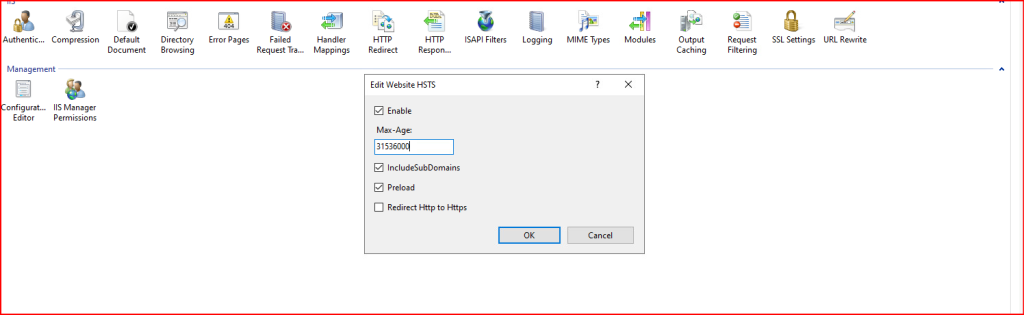

Edit Website HSTS içerisinde yapılandırmalarımızı şu şekilde olması gerekmektedir;

- Enable bölümünü etkinleştiriyoruz

- Max-Age: 31536000

- IncludeSubDomains

- Preload

Not: Redirect Http to Https seçeneği için etkinleştirme yapmamanız gerekmektedir.

Özet:

Web tabanlı erişiminin yanı sıra, Exchange Server’ın dışa dönük hizmetleri de bulunmaktadır. Bu nedenle, bu tür hizmetlerin güvenliği son derece kritiktir. HTTP Strict Transport Security (HSTS) ise bu güvenliği artırmak adına kritik bir rol oynamaktadır.

HSTS, Exchange Server’ın web hizmetlerine erişimde sadece güvenli HTTP protokolü olan HTTPS’nin kullanılmasını zorunlu kılar. Böylece, potansiyel güvenlik tehditlerini ve veri ihlallerini minimize eder. HSTS, yanlışlıkla ya da kötü niyetle oluşturulan güvensiz bağlantı taleplerini otomatik olarak HTTPS’ye yönlendirir. Ayrıca, SSL sertifikası hatalarında, kullanıcılara hatalı bağlantılara izin verilmeden direkt bağlantının kesilmesini sağlar.

Ilgili Yazilar

Bu yazi ile iliskili diger teknik icerikler:

- Microsoft Exchange Server Now Officially Supports HTTP Strict Transport Security (HSTS)

- Exchange Server Güvenlik Güncelleştirmesi ve Düzeltme Paketleri

- Exchange Server Certificate Signing of PowerShell Serialization Payload Etkinleştirme

- Exchange Server Client Access Server Information Disclosure

- Exchange Server OWA Download Domains Kapatma

- Exchange Server January 2023 Security Update